Tra gli attivisti di Occupy Central a Hong Kong è stato inoculato uno spyware che sembra esser riuscito ad infettare un considerevole numero di smartphone android.

L’applicazione che lo contiene è Code4HK.app sviluppata con il preciso scopo di condurre operazioni di sorveglianza di massa tra i membri di Occupy Central.

Il metodo di propagazione è stato quello del passaparola su Whatsapp, arriva un messaggio con scritto: “Check out this Android app designed by Code4HK for the coordination of OCCUPY CENTRAL!”. Inoltre Code4HK è il nome del team che sviluppa software ufficialmente per il movimento stesso, nonostante abbia subito annunciato di non avere nulla a che fare con quest’applicazione, non è servito a limitare il contagio.

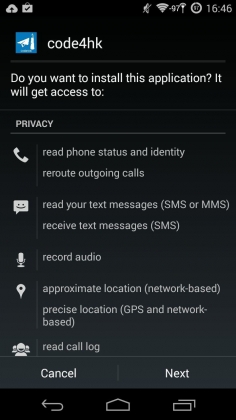

Il funzionamento è piuttosto semplice: una volta installata sul proprio smartphone come spesso accade per molte l’applicazioni viene richiesto all’utente l’autorizzazione a poter accedere a determinate aree del sistema operativo (screenshot).

Installazione Code4Hk

L’elenco è piuttosto lungo ed un utente medio potrebbe già insospettirsi. Comunque fino a qui l’applicazione rimane innocua, è solo quando viene acconsentito l’accesso che viene lanciato il codice spyware in grado di sfruttare tutti i permessi appena garantiti all’applicazione iniziando a rubare:

- Rubrica Indirizzi

- SMS

- Storico chiamate

- Posizione GPS (o posizione di cellula GSM)

- Fotografie e files

- E per qualche applicazione installata anche i dati contenuti in essa.

- Informazioni hardware e software del dispositivo.

- Rendendo possibile controllare il telefono da remoto (scrivere sms, fare chiamate)

- Rendendo possibile registrare le discussioni che avvengono vicine al cellulare.

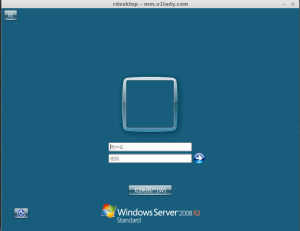

Lo spyware poi manda tutte queste informazioni verso due server CnC (Command and Control Server) in Sud Korea su cui gira Win2003 e in Cina su cui gira Win2008, al quale l’autore di Code4HK.app si collega via RDP (screenshot) e raccoglie tutte le informazione sottratte o impartisce comandi nascosti verso i dispositivi infettati.

Il componente spyware (Xsser mRAT) non presenta particolari novità tecnologiche, alcune versioni dello stesso erano già state avvistate poco prima dell’estate, e fino ad oggi è stato utilizzato per condurre operazioni di micro cybercrime mirate, è rimasto tanto a basso profilo che quasi tutte le case produttrici di antivirus fino a poche ore fa non lo avevano ancora censito nei loro database. Questa strana lentezza da parte dei principali produttori di antivirus di riconoscere lo spyware è stata sicuramente una delle cause che ha favorito la sua rapida diffusione.

Se tecnologicamente questo caso non suscita gande interesse, anzi emergono sempre più elementi che fanno pensare che dietro a questa app ci sia uno sviluppatore nemmeno troppo abile. Tutt’altra cosa è come sia stata diffuso e con che facilità sia riuscito a penetrare all’interno di un gruppo specifico di manifestanti. Questo genere di attacco rientra perfettamente nel trend che vede sempre meno i computer e server sotto l’attacco da criminali informatici e hacker, bensì un interesse sempre crescente verso tutti i dispositivi mobile.

Nonostante il cerchio si stia restringendo attorno all’autore, non sappiamo chi sia l’hacker dietro questa applicazione. Sicuramente le informazioni raccolte danno pieno accesso ai piani di Occupy Central, compreso la possibilità di disegnare su una mappa gli spostamenti real time del gruppo, quindi anticiparli con le forze di polizia. Informazioni di questo tipo hanno indubbiamente enorme valore economico per Pechino e l’esecutivo di Hong Kong.

Occupy Central

Da segnalare:

Sulla falsa riga di Code4hk.app per Android son state create alternative versioni in grado di colpire anche altre piattaforme, tra cui iOS (su cui è stato fatto jailbreak). Anche qui è stato preso in prestito una versione dello spyware Xsser presente su Cydia (già da più di un anno) e adattata per rubare i dati inviandoli sempre sui CnC in SudKorea e Cina.