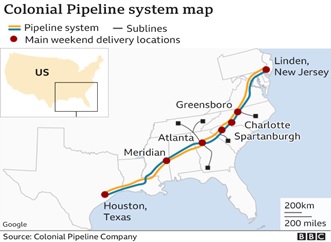

Lunedì 10 maggio 2021 ha avuto luogo l’ennesimo attacco hacker su larga scala del 2021: a inizio anno era stato il turno di SolarWinds, prima, e Microsoft (Exchange), dopo, questa volta è stata presa di mira una delle maggiori compagnie del settore petrolifero statunitense ovvero la Colonial Pipeline. Nello specifico l’azienda è stata colpita da un ransomware (una tipologia di malware che cripta i file del bersaglio il quale per riaverli disponibili deve pagare un riscatto “ransom” solitamente sotto forma di Bitcoin) che ha imposto il blocco totale alle operazioni dell’azienda, costretta all’attesa di ripristino della propria rete interna e della operatività[1]. L’attacco ha assunto toni molto gravi per il fatto che la Colonial Pipeline gestisce uno dei più importanti oleodotti degli Stati Uniti d’America. Lungo quasi 9000km, l’oleodotto può trasportare fino a 3 milioni di barili di carburante al giorno e lungo il suo tragitto dal New Jersey al Texas rifornisce gran parte degli stati della costa orientale USA e parte del sud-est.

L’importanza di questa infrastruttura strategica statunitense ha fatto sì che, il suo temporaneo blocco e la conseguente diminuzione nelle forniture, scatenasse reazioni di panic-buying nella popolazione degli stati coinvolti per il timore di rimanere senza benzina o comunque di vedere i prezzi del carburante salire vertiginosamente[2]. L’attacco in questione ha in primo luogo confermato la tendenza in crescita dei cyber attacchi alle grandi aziende, in secondo luogo ha evidenziato nuovamente la vulnerabilità delle infrastrutture critiche, come quelle del settore energetico, e le conseguenze potenzialmente molto gravi di attacchi tramite Ransomware. L’FBI ha confermato che il Ransomware in questione appartiene al gruppo DarkSide, il quale è specializzato in questo tipo di malware (fornirebbe inoltre il proprio ransomware e tools vari anche ad attori terzi) e storicamente colpisce grandi aziende, in cerca di un guadagno economico[3]. Il gruppo stesso ha confermato in una dichiarazione di non avere obiettivi politici né di aver causato danni così gravi volutamente ma semplicemente di essere motivati dal guadagno, motivo per cui hanno pensato di colpire una azienda dal fatturato importante come la Colonial Pipeline[4].

Il progressivo aumento di questo tipo di episodi pone le già particolarmente vulnerabili infrastrutture critiche di un paese, in modo particolare quelle del settore energetico, sotto considerevole pressione. Considerato l’impatto potenzialmente grave su questo settore è quindi imperativo che vengano mantenuti degli standard di sicurezza cibernetica elevata per far fronte alle crescenti minacce cyber. Standard e best practices che devono necessariamente partire da una tempestiva condivisione delle informazioni da parte dell’azienda colpita con le autorità competenti, cosa che Colonial Pipeline non avrebbe fatto immediatamente[5]. In questo modo le conseguenze dell’attacco vengono gestite congiuntamente e, contestualmente, ne vengono limitati potenziali danni anche su altre infrastrutture critiche e la società in generale (effetti domino). Detti standard dovrebbero essere mantenuti nel tempo anche dietro collaborazione e incentivi da parte degli stessi governi.

[1] Zachary Cohen, Geneva Sands e Matt Egan, “What we know about the pipeline ransomware attack: How it happened, who is responsible and more”, 10 maggio 2021, Recuperato da: https://edition.cnn.com/2021/05/10/politics/colonial-ransomware-attack-explainer/index.html

[2] Devika Krishna Kumar, Laila Kearney, “U.S. Southeast braces for fuel price rises after pipeline shutdown”, 10 maggio 2021, Recuperato da: https://www.reuters.com/business/energy/us-southeast-braces-fuel-price-rises-after-pipeline-shutdown-2021-05-09/

[3] “FBI Statement on Compromise of Colonial Pipeline Networks”, 10 maggio 2021, Recuperato da: https://www.fbi.gov/news/pressrel/press-releases/fbi-statement-on-compromise-of-colonial-pipeline-networks

[4] Mitchell Clark, “Colonial Pipeline hackers apologize, promise to ransom less controversial targets in future”, 10 maggio 2021, Recuperato da: https://www.theverge.com/2021/5/10/22428996/colonial-pipeline-ransomware-attack-apology-investigation

[5] Tim Starks, “Colonial Pipeline didn’t tell CISA about ransomware incident, highlighting questions about information sharing”, 11 maggio 2021, Recuperato da: https://www.cyberscoop.com/colonial-pipeline-senate-homeland-solarwinds/