La nascita di Internet, originariamente inteso come strumento di empowerment per la comunità scientifica, e lo sviluppo progressivo di una dimensione cibernetica sempre più estesa e ramificata, hanno imposto degli sforzi originali da parte degli Stati nazione per assicurare la sicurezza nazionale nella cosiddetta quinta dimensione della conflittualità. La natura dual-use (in italiano: bivalente) delle Information Technologies ha reso possibile un impiego a scopo militare delle tecnologie informatiche, tanto che nell’ambito degli studi strategici si fa ora sovente riferimento a termini quali cyberwarfare, inteso come l’insieme della dottrina strategica, dell’organizzazione, del personale, degli apparati logistici e delle operazioni militari svolte dalle forze combattenti all’interno e attraverso lo spazio cibernetico, allo scopo di sfruttarne il potenziale moltiplicatore negando al contempo tale possibilità all’avversario, cybersecurity, inteso come l’insieme delle pratiche e dei protocolli impiegati per porre in sicurezza i propri strumenti informatici contro il rischio di danneggiamento, furto o spionaggio, o cybercrime, il crimine condotto all’interno della dimensione cibernetica per mezzo di strumenti informatici. Al contempo, la pervasività delle Information Technologies e il loro crescente impiego da parte delle società moderne per gestire e controllare le proprie infrastrutture critiche, monitorare trasporti e rotte commerciali, supervisionare le transazioni finanziarie e financo i movimenti delle forze armate, ha fatto emergere un intrinseco trade-off tra informatizzazione e sicurezza. Detto altrimenti, “i punti di forza dei Paesi tecnologicamente avanzati rischiano di trasformarsi nella più perniciosa delle vulnerabilità. Il tipo di armi-non-militari utilizzate per combattere, così come gli obiettivi presi di mira, rende i sistemi civili i nuovi centri di gravità da dover proteggere contro un nemico che il più delle volte “agisce nelle ombre”, favorito da un ambiente sfumato e asimmetrico”[1].

Sul piano militare, stante questo rapporto inversamente proporzionale tra informatizzazione e sicurezza, le trasformazioni generate dall’elemento cyber impongono un’attenta rivalutazione del quadro strategico complessivo. Le novità più significative sono legate al superamento del concetto di localizzazione della minaccia e all’abbassamento della soglia di accesso agli strumenti militari. Le tecnologie informatiche determinano una “deterritorializzazione del potere militare che va a intaccare le tradizionali astrazioni di luogo, tempo e spazio geografico”[2]. Le distanze si azzerano, i confini svaniscono, i tempi si contraggono. Allo stesso modo, la relativa economicità dei servizi e delle attrezzature che permettono di avere un access point alla rete hanno condotto a un rafforzamento politico, economico e militare di attori non governativi – organizzazioni terroristiche, movimenti di stampo insurrezionalista, compagnie di sicurezza private – e di organizzazioni criminali intra- e trans-nazionali.

Le “nuove sfide” costringono i policymakers a porre l’accento non tanto sui rischi provenienti dai fronti tradizionali o da eserciti convenzionali quanto, piuttosto, sulle c.d. “minacce ibride”. Come argutamente ha osservato Joseph Nye, il salto di qualità rispetto alle precedenti minacce di tipo tradizionale è avvenuto a causa di un abbassamento della soglia di accesso agli strumenti militari capaci di infrangere il monopolio della violenza che, insieme all’informazione, costituivano un tempo le prerogative degli stati nazionali.

A tal proposito, Nye scrive: “Le barriere all’entrata nello spazio cibernetico sono così basse che gli attori non statali e i piccoli Stati possono giocarvi un ruolo significativo a costi relativamente contenuti”[3].

Facendo proprio il dominio cibernetico, organizzazioni paramilitari sudamericane o cellule terroristiche maghrebine possono acquisire la capacità di trasferire e/o trasmettere informazioni in tempo reale, condurre operazioni militari rapide, economiche e coordinate, impiegare il cyberspace come moltiplicatore della potenza (e della violenza) e costituire un sistema di comando e controllo automatico e autonomo. Questo empowerment di attori non governativi e singoli individui conduce, nel contesto della sicurezza nazionale, a scenari futuri segnati da incertezza e tensione perenne. L’intrinseca vulnerabilità delle società altamente digitalizzate sottopone i decisori politici a pressioni e preoccupazioni via via crescenti, di poco limate dalla consapevolezza che il digital divide (in italiano: divario tecnologico) tra realtà istituzionalizzate e attori di rango non statale è ancora ampio. Il rischio concreto è che la natura dual-use delle tecnologie informatiche, in un contesto dove gli Stati nazione non riescono a controllare né monitorare efficacemente la dimensione cibernetica, conduca presto a una vera e propria balcanizzazione di Internet.

Lo strapotere virtuale degli Stati Uniti, dove si concentrano larga parte dei data center e i principali ISP della rete, ha convinto una pletora di attori, specie dopo le rivelazioni del caso Snowden, a promuovere quella che potremmo definire una politica di protezionismo digitale, volto a ridurre il grado d’integrazione delle reti informatiche sia sul piano fisico che su quello virtuale. Oggi il cyberspace è molto meno coeso e omogeneo di quanto appare. Come suggerisce Parag Khanna, “la parte pubblicamente accessibile del web non è che una piccola frazione del totale del traffico Internet. Il Dark Web delle reti anonime criptate in Tor e delle transazioni in Bitcoin, il Deep Web delle pagine non indicizzate, le intranet aziendali e altri database non pubblicamente accessibili costituiscono la grande maggioranza dei suoi contenuti”[4]. Le informazioni sensibili vengono espunte dalla dimensione semantica del cyberspace e l’orizzonte operativo degli attacchi informatici si restringe anno dopo anno, in rapporto inversamente proporzionale al decentramento informatico. Da grande “esperimento di anarchia”, com’era stato definito dal CEO di Google, Eric Schmidt, Internet si sta trasformando in un’arena geopolitica che ricorda da vicino il Medioevo feudale.

“Paesi di ogni orientamento hanno affermato la propria sovranità digitale, in certi casi per proteggere i propri cittadini da invasioni della privacy (la Germania), in altri per avere accesso a una maggiore quantità dei loro dati (la Russia). La Cina sta lanciando un network quantico di comunicazioni fra Pechino e Shanghai, ufficialmente non hackerabile, con futuri piani per un corrispondente network servito da satellite. Che questi Stati vogliano monitorare, filtrare o proteggere i flussi digitali, resta il fatto che la dislocazione geografica (e legale) dei server, dei cavi, dei router e dei data center è, allo stato attuale, almeno tanto importante quanto quella degli oleodotti”[5].

Mentre Stati sovrani e Organizzazioni internazionali si affrettano a reimpostare le proprie dottrine strategiche alla luce degli sconvolgimenti portati dall’avvento delle Information Technologies, gruppi paramilitari e organizzazioni terroristiche, espressioni paradigmatiche del processo di de-nazionalizzazione che sta attraversando in modo trasversale la comunità internazionale, hanno già da tempo mosso i primi passi nel cyberspace, trovandone l’ennesima matrice di poteri asimmetrici. Già negli anni dell’invasione irachena da parte degli Stati Uniti, il Global Islamic Media Front, organo mediatico di al-Qaeda, scriveva: “Questo è l’Internet che dio ha messo al servizio della jihad e dei mujaheddin, che è stato pensato per servire i nostri scopi visto che metà della battaglia dei mujaheddin è dentro le pagine di Internet, l’unica vera piattaforma mediatica dei mujaheddin”[6].

Al tempo la struttura mediatica delle organizzazioni terroristiche era piramidale, gerarchica, elementare per certi versi. Il concetto di viralità non era stato ancora assimilato dalla leadership di al-Qaeda e la loro restava, sebbene ampiamente pubblicizzata, una realtà chiusa, distante, esclusiva e opaca. Oggi le cose sono molto diverse. Le redini del terrorismo jihadista sono in mano a organizzazioni reticolari e decentralizzate, dei veri e propri network in grado di padroneggiare con agio gli strumenti della modernità. Tra queste è doveroso annoverare lo Stato Islamico (Islamic State, IS), il quale, seppur infine sconfitto sul campo di battaglia, rappresenta un modello paradigmatico di come le organizzazioni terroristiche gestiscono le proprie strutture logistiche e operative. Investendo tempo e risorse, i jihadisti del califfo Abu Bakr al-Baghdadi hanno dimostrato di saper padroneggiare con maestria le categorie cyber, impalcando una struttura propagandistica di buona fattura e assicurandosi canali di comunicazione virtuale stabili e sicuri.

“Oggi la comunicazione jihadista viaggia attraverso migliaia di messaggi su Twitter, vive di sinistre chat private nel bel mezzo di un videogame. Si traduce in un diluvio di messaggi cifrati, e struttura il proprio racconto attraverso fotomontaggi cruenti, irresistibili video d’azione. Per combatterli, intercettare le mosse dei nuovi terroristi, capire come si struttura il loro pensiero folle e, soprattutto, comprendere la portata e le implicazioni della sfida che abbiamo di fronte, è indispensabile seguirli, passo dopo passo, proprio nella loro affollata comunità virtuale all’interno del web. […] La jihad virtuale si manifesta ogni giorno e trova vigore nel momento dell’attacco: vive di commenti all’azione in corso, è terreno di rivendicazione e sostegno, è piazza virtuale di compiacimento per tutti i simpatizzanti. Ma è anche molto di più. È il luogo stesso in cui, negli anni e nei mesi che precedono l’azione, i giovani terroristi dialogano, si strutturano, determinano non solo il racconto delle cose, ma la forma stessa dell’azione. Le modalità operative, le procedure di attivazione”[7].

La profonda trasformazione che ha investito le strategie di comunicazione delle organizzazioni terroristiche ha portato esperti e analisi a introdurre une terminologia nuova, o a rinnovare la vecchia. Così, oggi si parla, tra le altre, di techno-terrorism, electronic jihad, cyber jihad e virtual umma. Il jihadismo non è stato però il solo ad approfittare dei processi di democratizzazione che hanno investito il mondo delle Information Technologies. Già dagli anni ’90, sono affiorati dai recessi del darkweb individui e gruppi di individui accomunati da doti informatiche fuori dal comune, fruitori e sviluppatori di tecnologie tese a cambiare il modo in cui l’uomo interagisce con la realtà, reale e virtuale. Questi virtual free riders, come il collettivo Anonymous o Ghost Security Group, forti di un modus pensandi fuori dagli schemi, sono mossi da obiettivi differenti, che spaziano dal black hacking[8] al white hacking[9], dal trolling all’hacktivismo.

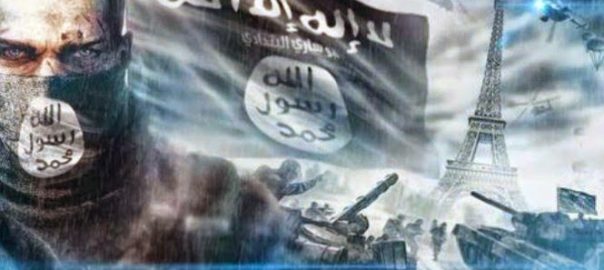

Uno degli slogan più diffusi di Anonymous recita “We are everywhere”, noi siamo dappertutto, a simboleggiare la presenza ubiqua dell’attivismo virtuale. Lo stesso messaggio, in lingua francese – “Nous sommes partout” – troneggia sullo sfondo di una Parigi devastata dalle fiamme, presa d’assalto e conquistata dalle unità corazzate dell’esercito califfale. Un fotomontaggio, naturalmente, realizzato con grande maestria, che denota un gusto azzeccato per la grafica da videogame, apparso e rimbalzato sulle migliaia di account Twitter collegati alla galassia jihadista dopo gli attentati terroristici di Parigi del 7 gennaio 2015. Noi siamo dappertutto. Chi opera sul web, terrorista o attivista che sia, si muove in una dimensione eterodossa, trascendente, priva di connotazioni spaziali definite, accessibile da chiunque, ovunque, ad ogni ora del giorno e della notte. È un fronte di battaglia liquido quello che separa le unità d’assalto in una guerra cibernetica.

Questo messaggio d’avvertimento – Nous sommes partout – risponde alle logiche bieche del cyber terrorismo: instillare un permanente senso d’angoscia nei cuori e nelle menti degli infedeli crociati occidentali e alimentare al tempo stesso l’entusiasmo dei giovani musulmani sparsi per il mondo. Le stesse parole nutrono la contropropaganda imbastita dalle mille cellule di Anonymous. Entrambi mirano a mostrarsi più grandi e potenti di quanto in realtà non siamo, dipingendo un’immagine di sé gloriosa e artefatta. I soldati del califfo affermano di voler conquistare i bastioni dell’Occidente e restaurare il Dār al-Islām, l’impero islamico delineato nei testi sacri e sottoposto all’imperio della legge divina, la shari’a. Fuori dai confini del Dār al-Islām, solo zone di conflitto, il cosiddetto Dār al-harb, la dimora degli infedeli. Con la stessa vena iperbolica, gli anon annunciano al mondo di voler distruggere l’oscurantismo e combattere contro il potere costituito per il bene dell’umanità. La loro non è arroganza, ma semplice strategia, puro marketing, teso a vendere un prodotto di dubbia qualità esasperandone la magnificenza.

L’empowerment di attori non statuali impone ai governi dei Paesi intensamente informatizzati di elaborare, con la partecipazione di attori pubblici e privati, una nuova dottrina strategica che sia in grado di ridurre il trade-off tra informatizzazione e sicurezza attraverso pratiche di compartimentalizzazione, sistemi di backup e strutture reticolari che rendano il sistema più resiliente. Inoltre, il concetto di sicurezza nazionale, nella quinta dimensione della conflittualità, va inteso non più come un conseguimento statico, ma come un processo, che alimenta sé stesso in un loop senza tempo sulla base dei nuovi dati disponibili ogni giorno e degli avanzamenti nel settore della tecnologia informatica. Infine, la contrazione delle tradizionali categorie di spazio e tempo resa dall’ubiquità e dalla de-territorializzazione della rete, modifica radicalmente il modo d’intendere i concetti di strategia e tattica. Che la soluzione provenga da un’ancora maggiore innovazione tecnologica (intelligenza artificiale, machine learning, analisi dei Big Data) o da una compiuta frammentazione della rete che ne isoli le porzioni più sensibili, l’impossibilità di localizzare la minaccia impone un perpetuo stato di allerta. Per dirla in altri termini, se il nemico “è dappertutto”, allora le linee di difesa vanno stabilite ovunque, e sorvegliate in ogni istante.

[1] Martino L. (2018). La quinta dimensione della conflittualità. L’ascesa del cyberspazio e i suoi effetti sulla politica internazionale. Politica & Società, Fascicolo 1, gennaio-aprile 2018.

[2] Jean C. (2007). Geopolitica, sicurezza e strategia, FrancoAngeli, Milano.

[3] Nye J. (2011). The Future of Power, Perseus Books Group, New York.

[4] Khanna P. (2016). Connectography. Le mappe del futuro ordine mondiale, Fazi Editore, Roma (RM).

[5] Ibidem.

[6] Magri P. (2016). La comunicazione dello Stato Islamico: dalle origini a Parigi, in Il Marketing del Terrore, a cura di Monica Maggioni e Paolo Magri, ISPI Istituto per gli Studi di Politica Internazionale, Edizione su licenza, Oscar Mondadori, Milano.

[7] Ibidem.

[8] Bucare la sicurezza di una rete informatica con fini illeciti, per estorcere denaro o rubare informazioni riservate.

[9] Verificare la sicurezza delle reti informatiche per mezzo di penetration tests in modo da identificare dei bug nei firewall e avvertire del rischio le autorità competenti.